| 陳文生/NII產業發展協進會顧問 |

前言

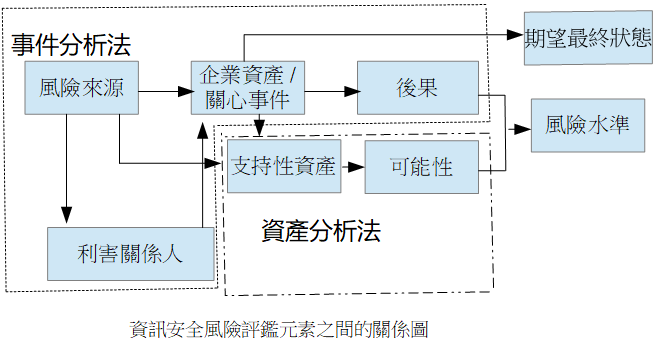

目前正值資訊安全管理系統(Information Security Management System,ISMS)的新驗證標準從ISO 27001:2013轉版至ISO27001:2022的關鍵時刻。ISO管理資訊安全風險指引(Information security, cybersecurity and privacy protection — Guidance on managing information security risks)亦從ISO 27005:2018轉版至ISO27005:2022,其中主要引入了風險場景(risk scenario)概念,並將基於事件(event-based)與基於資產(asset-based)的風險識別方法進行對比。

在風險來源識別部分,基於事件分析法中,應透過分析與組織和利害關係人之間,其互動相關的不同路徑來構建風險場景,這些路徑都可能構成一個生態系統。此部分是與過去ISO 27001以資產分析法的資安風險評鑑為主較大不同之處。資訊安全風險評鑑元素之間的關係圖如下所示。

風險來源範例及常用攻擊方法

1. 國家相關:國家、情報機構。

方法:攻擊通常由專業人員進行,並依照預先定義的日曆和攻擊方法進行。 這種攻擊者的特徵是能夠長期執行攻擊行動(穩定的資源、程序),並根據目標的拓撲結構調整其工具和方法。推而廣之,這些行為者有能力購買或發現0-Day漏洞,有些人能夠滲透到已區隔的網路並進行連續攻擊,以達到一個或多個目標(例如,透過針對供應鏈的攻擊)。

2. 組織犯罪:網路犯罪組織(黑手黨、幫派、犯罪集團)。

方法:網路詐騙或面對面詐騙、透過勒索軟體索取贖金或進行攻擊、使用殭屍網路等。特別是由於線上容易獲得的攻擊工具包激增,網路犯罪分子正在實施日益複雜和有組織的行動,以獲取利潤或欺詐目的。

3. 恐怖分子:網路恐怖分子、網路民兵。

方法:通常不是很複雜,但出於破壞穩定和破壞目的而堅決進行的攻擊,例如阻斷服務(旨在使醫院中心的緊急服務無法使用、提早關閉能源生產工業系統)、利用網站的漏洞和進行篡改等。

4. 意識形態活動家:網路駭客活動分子、利益團體、教派。

方法:攻擊方法和攻擊複雜度與網路恐怖分子相對接近,但其動機破壞性較小。有些行為者進行這些攻擊是為了傳達意識形態、訊息(例如,大量使用社交網路作為傳播平臺)。

5. 服務型駭客:提供名副其實的駭客服務之專門機構。

方法:這種類型的經驗豐富駭客通常是設計和建立線上可用(可能收費)的攻擊套件和工具的源頭,然後可以「交鑰匙」由其他攻擊者團體使用,以發起攻擊。

6. 業餘型駭客:駭客或具有良好 IT 知識的人,出於對社會認可、樂趣和挑戰的追求。

方法:基本攻擊,但能夠使用線上提供的攻擊工具包。

7. 復仇型駭客:該攻擊者的動機是出於強烈的復仇精神或不公正的感覺,例如,員工因嚴重過失而被解僱、對未續訂合約的服務提供者表示不滿等。

方法:此攻擊者的特徵在於其決心以及對系統和組織流程的內部知識,這可以使其具有強大的傷害能力。

8. 病態攻擊者:這種攻擊者的動機具有病態或機會主義性質,有時受獲利動機的引導,例如不公平的競爭對手、不誠實的客戶、騙子和詐欺者。

方法:攻擊者可能擁有計算相關之知識,導致他們可以試圖破壞標的資訊系統,或使用線上可用的攻擊工具包,或者決定透過駭客傭兵攻擊。在某些情況下,攻擊者可以將注意力轉向利用其內部來源(不滿的員工、不道德的服務提供者)。

上述風險來源的管控,可以使用該生態系統中觸及業務資產及其利害關係人期望的最終狀態(Desired End State,DES)來分析。雖然無法直接表達攻擊目標對象的動機,但可以透過風險來源的意圖來說明,並以期望之最終狀態的形式表達:即風險來源在對抗後想要達到的期望。這些風險來源動機的範圍非常大;它們可以是政治的、金融的、意識形態的,也可以是社會性的,甚至代表一種一次性或病態的心理狀況。因此,資訊安全風險來源之攻擊目的(Target objectives)主要可分為兩大類:

1. 為了自身利益,利用攻擊目標對象的資源,例如間諜、盜竊、詐騙、欺詐、販運;

2. 阻止攻擊目標對象使用其資源(對抗總是相對的),例如戰爭、恐怖主義、破壞、顛覆、破壞穩定。

攻擊目標對象之目的可能包括:

1. 征服(Conquer):長期占領資源或經濟市場,獲得政治權力或施加價值。

2. 獲取(Acquire):掠奪性方法,堅決進攻,以獲取資源或利益為驅動力。

3. 防止(Prevent):限制第三方行為的進攻性方法。

4. 維穩(Maintain):努力維持意識形態、政治、經濟或社會狀況。

5. 防禦(Defend):採取嚴格的防禦後備姿態,或明確的威脅態度(例如恐嚇),以防止對手的攻擊行為,或透過減慢其速度來阻止其行動等。

6. 存活(Survive):不惜一切代價保護實體,這可能會導致極其激進的行為。

攻擊目標對象之目的範例

1. 間諜活動:在許多情況下,攻擊者的目標是在資訊系統中長期安裝後門並掌控發動攻擊時機。武器系統、太空、航空、製藥業、能源和某些國家活動(經濟、金融和外交事務)是優先目標。

2. 戰略佈署:通常針對長期攻擊,例如損害電信營運商網路、滲透大量資訊網站(以發起具有強烈迴響的政治或經濟影響力行動)、形成殭屍網路而對電腦進行突然和大規模的破壞等,可以屬於這一類別。

3. 發揮影響力:旨在傳播或改變虛假資訊、動員社交網路上的意見領袖、破壞聲譽、洩露機密資訊、降低組織或國家形象的行動。最終目的通常是破壞或改變觀念。

4. 功能破壞:破壞行動之目的例如使網站不可用、導致資訊飽和、阻止數位資源的使用、使實體安裝不可用。工業系統在與其互連的 IT 網路中尤其容易暴露弱點,例如,發送命令以產生硬體損壞或需要大量維護的故障。 分散式服務阻斷攻擊(Distributed Denial of Service,DDoS)是破壞數位資源的常用技術。

5. 利潤誘惑:直接或間接以經濟利益為目的之運作。通常與組織犯罪有關,包括:網路詐欺、洗錢、勒索或貪污、操縱金融市場、偽造行政文件、竊盜身分等。某些以營利為目的之操作可以利用相關的攻擊方法,這也可能包括在上述類別中(例如間諜活動、阻斷服務攻擊等),但最終仍然是以財務為目的。

6. 挑戰、樂趣:旨在實現某種目的之操作,其目的可能是為獲得社會認可、挑戰或僅僅是出於樂趣。雖然其本意並不具特定傷害意圖,但這種類型的操作也可能會給受害者帶來嚴重的後果。

結語

新版的ISO27005:2022增加了風險場景及其利害關係人期望的最終狀態之分析,對風險來源的識別將更為精準,且對其後續以資產或事件為基礎的風險分析、風險評估、風險處理的流程,將更能展現資安風險評鑑的品質。期望未來資安風險評鑑,除資產分析法外,亦能逐漸落實事件分析法,並強化風險來源期望的最終狀態意圖分析,更精確管控風險來源,以提升整體資安管理制度的有效性。

| 本文內容純屬筆者個人意見,並不代表TWNIC立場 |