此篇論文發布於2021年的網際網路測量會議(Internet Measurement Conference,IMC),並獲得了2023年網路應用研究獎(Applied Networking Research Prize,ANRP)。此論文介紹了域名受理註冊機構(registrar)和註冊管理機構(registry)會面臨的安全威脅,並提出改進域名登記商安全性的方法。

RFC 5730中定義了可擴展供應協議(Extensible Provisioning Protocol,EPP),用於域名註冊系統。EPP使第三方服務提供商(如域名受理註冊機構)與域名註冊機構可以連動,進行註冊、修改和刪除域名,確保域名註冊系統一致性。

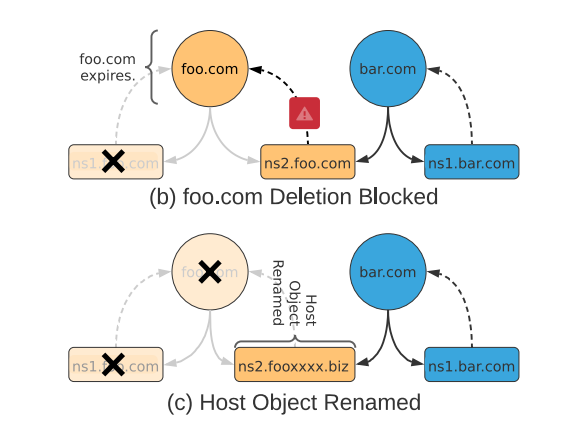

EPP定義了一標準操作,若是受理註冊機構想將一域名刪除,必須先確保其下級的域名也都已刪除,才能執行。如下圖(b),受理註冊機構A要刪除foo.com就必須先將ns2.foo.com刪除。但此例子中,ns2.foo.com是屬bar.com由註冊商B管理,也代表ns2.foo.com擁有者將域名託管給受理註冊機構B的bar.com主機。

根據EPP規則,無法在一個域名空間中將一個主機命名為一個不存在的域名,但有些受理註冊機構發現,只要頂級域名空間在此EPP管理外,就可以重新命名ns2.foo.com。如上圖(c),將ns2.foo.com更改為ns2.foo.biz,因為EPP對於.biz沒有檢查權限,因此就核准重新命名。這意味著,受理註冊機構可以在其他受理註冊機構的域名空間創建域名,即使這個域名在當前登記商的域名空間中不存在。

更改後,對於bar.com的受理註冊機構來說是不公平的,因為他們沒有參與;對.biz的受理註冊機構來說也是,他們會在不知情的情況下被修改,而且無法進行管理。駭客可以針對此種域名,對.biz的受理註冊機構以及其管理的其他域名進行攻擊。

面對域名註冊商的安全漏洞,作者提出了修補漏洞的方法。使用頂級域名.invalid重新命名,.invalid是網際網路工程任務組(Internet Engineering Task Force,IETF)保留的頂級域名,不能被註冊。用於測試、模擬或除錯。這可以解決註冊商將名稱伺服器指向到另一個網域的問題。

另一種更徹底的做法,更改EPP原有的刪除規則,只要刪除域名,其下級域名包括託管的也會一併刪除。但如果刪除域名為跨EPP(如.com中的域名伺服器被.org中的域名使用),就需要全新的機制,使EPP能自動刪除與互相聯繫。

受理註冊機構與域名註冊系統之間的漏洞,導致至少50萬個網域容易被駭客劫持。此漏洞長期存在,雖然大多數有風險的域名都是極少人瀏覽或已停止更新的,但也包括經常被瀏覽的網站,例如:執法機構、法律事務所、公共衛生部門,甚至是在替代頂級域名空間的網站(不是常用的頂級域名空間(如.com)中的網站,而是其他的頂級域名空間(如:.biz)。專為某個品牌或公司提供額外的空間備份或是其他用途)。這篇論文發現漏洞,並促使受理註冊機構改變其操作方式,提醒相關社群重視,以減少風險。

| 本文內容純屬筆者個人意見,並不代表TWNIC立場 |

相關連結:Gautam Akiwate, Stefan Savage, Geoffrey M. Voelker, KC Claffy(2021). Risky BIZness: Risks Derived from Registrar Name Management. stanford. 檢自: https://cs.stanford.edu/~gakiwate/papers/risky_bizness_imc21.pdf (Jan. 23, 2023)