本APNIC文摘原標題為Traffic analysis still possible when using DoT and DoH,是由APNIC部落格作者Rebekah Houser撰文。

由於域名系統(Domain Name System,DNS)完全開放的特性,近年來監控、審查使用者瀏覽紀錄的案例層出不窮。為了保障使用者隱私,兩種用來加密DNS訊務的新技術,DNS over TLS(DoT)及DNS over HTTPS(DoH)因應而生。

但這兩種加密工具也激發許多人的進一步疑問:「加密DNS到底可以保護隱私到什麼地步?」其實,在IETF發布的DoT及DoH規範(RFC 7858、RFC 8484)中,就已說過有心人士仍可能利用訊務分析等技巧,破解DoT或DoH的加密訊務。

德拉瓦大學的博士生Rebekah Houser最近在APNIC發表的文章中,介紹他和研究同儕的測試結果;證實DoT加密有可能被破解的同時,也強調padding(加上0或空白補滿資料結構長度)的必要。

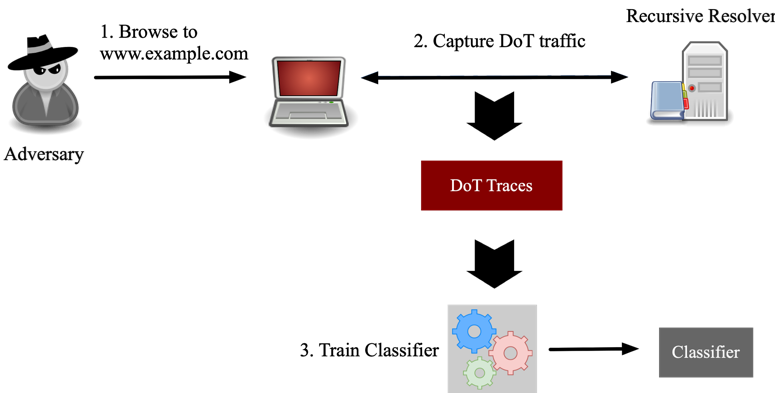

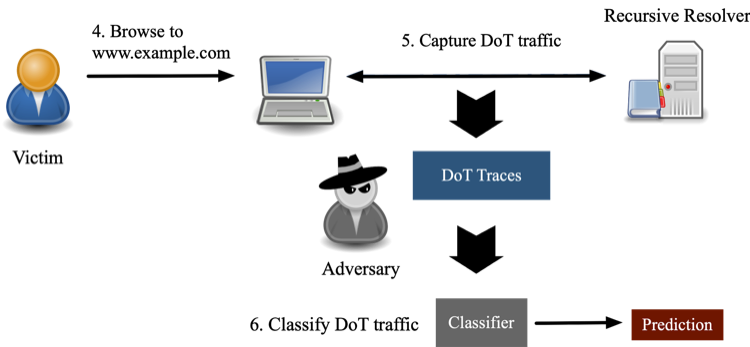

這個測試假設惡意攻擊者想知道被害人是否曾造訪特定網站。為了達到目標,惡意攻擊者先在套用DoT的狀態下自行拜訪特定網站,並把瀏覽紀錄的資料餵進分類器(classifier),訓練分類器利用這些資料判斷使用者是否造訪特定網站。一旦訓練成功,惡意攻擊者只要把鎖定被害人的訊務丟進分類器,就可以判斷對方是否造訪過這些特定網站。(測試情境如下圖)

(圖片來源:APNIC部落格)

測試中,Houser與同伴也同時測試有無padding是否影響加密訊務被破解的機率。根據測試結果,分類器在判斷加padding的訊務時錯誤率明顯上升,也證實padding能進一步保護加密訊務免於被破解的危險。

文中最後,Houser也總結,雖然padding能明顯提升DoT的加密效果,但未來仍然需要更多防衛工具和技術,才能進一步確保DoT、DoH等加密技術的效用。

原文連結:https://blog.apnic.net/2020/01/30/traffic-analysis-still-possible-when-using-dot-and-doh/

*台灣網路資訊中心(TWNIC)與亞太網路資訊中心(APNIC)合作,定期精選APNIC Blog文章翻譯摘要,提供中心部落格讀者了解目前亞太地區網路發展之最新趨勢。原文標題為Traffic analysis still possible when using DoT and DoH。