張宏義/國立嘉義大學資訊管理學系 教授

隨著科技的進步與時間的累積,加密勒索病毒的種類已經有著成千上萬種的類型,最耳熟能詳的莫過於2017年5月份的驚天案例 WannaCry勒索病毒[1],該勒索病毒大規模感染了包括西班牙電信、英國國民保健署、聯邦快遞和德國鐵路股份公司等等。據當時的報導,至少有99個國家在同一時間遭受到該勒索病毒的感染,且都被要求支付等同於300美元的比特幣才可以解密,可見勒索病毒的影響範圍之廣,對於勒索病毒不管是政府機關或者是民間企業都是需要加以重視。WannaCry的影響範圍之所以可以達到這麼的廣泛,進而達到全球攻擊,是因為WannaCry是利用了目前世界最被廣泛使用的Microsoft Windows系統中的永恆之藍(Eternal Blue)漏洞,WannaCry經過網際網路對Microsoft Windows作業系統進行攻擊,是一種加密型勒索軟體兼具蠕蟲病毒。該病毒利用AES-128和RSA演算法惡意加密檔案,並在完成加密後自行刪除原始檔案以勒索比特幣。加密勒索病毒實質地造成使用者影響,特別是許多企業組織也因此造成重要或營運文件被加密等損失[2]。甚至傳出許多工業控制系統、工業生產線的因感染加密型勒索病毒而導致停工的案例,如2018年8月時台灣的科技業龍頭台積電感染了WannaCry的一個變種,導致台積電的生產網路中斷3日才陸續恢復正常,當季損失78億台幣的營收。事後調查起因為準備上線的一部本身已帶有病毒的新機台,在未經網路隔離及防毒系統處理的人為疏忽因素所造成[3]。本作者也在查詢加密勒索病毒的資料時,被感染勒索病毒,如圖1。因此,加密勒索病毒對企業帶了不小的衝擊,姑且不論是否要付贖金取得解密金鑰救回檔案,如何追蹤加密行勒索病毒的感染途徑以避免再度衝擊內部網路及營運是大多數企業組織較為重視的議題之一。

根據來自NTT Security的2018年全球威脅情報報告(GTIR)[4]指出勒索病毒的影響較前年上升了350%,其中WannaCry為勒索病毒的傳播速度設定了新標準,在一天內影響了400,000台機器和150個國家。在此同時,賽門鐵克[5]與Recorded Future[6]對於2018年勒索病毒的觀察均發現勒索病毒的變種愈來愈多樣化,Recorded Future更進一步指出,在2017年1月起13個月內發現的勒索病毒變種就增加了74%。SentinelOne[7]一份針對勒索病毒的研究調查指出其散佈感染主要途徑為釣魚電子郵件或社群網路、經被入侵的網站下載(Drive-by-download)、透過Botnet或蠕蟲病毒感染。其中經被入侵的網站下載的感染途徑曾在2016年造成大量的正常使用者被勒索病毒感染,攻擊者透過廣告聯盟發放會出現在大型網站如:《紐約時報》、BBC 、MSN 等的惡意廣告,藉此安裝勒索軟體或病毒。在大型網站或入口網網頁中由廣告聯盟透過Json或腳本(script),讓瀏覽網頁的使用者在觀看網頁時,重導到真正放置廣告圖片的第三方主機中。攻擊者透過入侵或租用廣告等方式,取得第三方主機的存取權限,並植入隨機感染的勒索軟體或病毒。這類的方法能夠於大量的合法網站快速散播且不需與個別網站進行溝通即可擴大勒索軟體或病毒感染範圍。

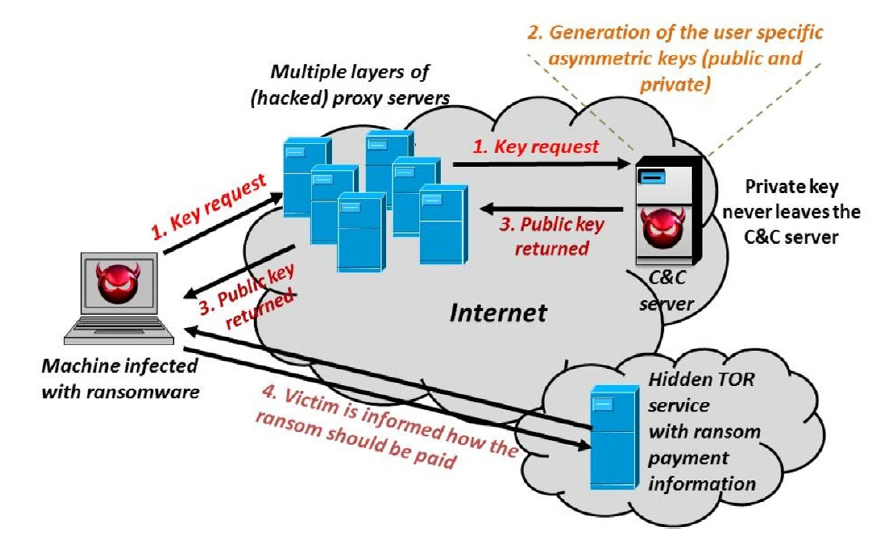

加密勒索病毒是如何運作的呢? 加密技術為勒索軟體的重點之一,目前已從過去的對稱式金鑰加密(symmetric key cryptography)改良成非對稱式金鑰加密(asymmetric key cryptography),如圖2。在2017年,林敬黃與王周玉的論文「勒索病毒感染途徑個案鑑識分析為例」[2]中提到,當使用者機器被勒索病毒感染時將透過多個 Proxy Server(通常是合法但已被駭客入侵的proxy server) 連上C&C (Command & Control) Server請求 Public Encryption Key。在C&C Server中,會為每個感染的機器產生成一對Public/Private Encryption Key,並將Public Encryption Key傳回到受感染的主機(Private Encryption Key不會離開C&C Server)。然後,Public Encryption Key將用來加密對用戶來說是最重要的文件,勒索成功後,在要求贖金過程,為求隱匿網路位址,要求受害者使用高匿名性的比特幣(Bitcoin)進行贖金支付。

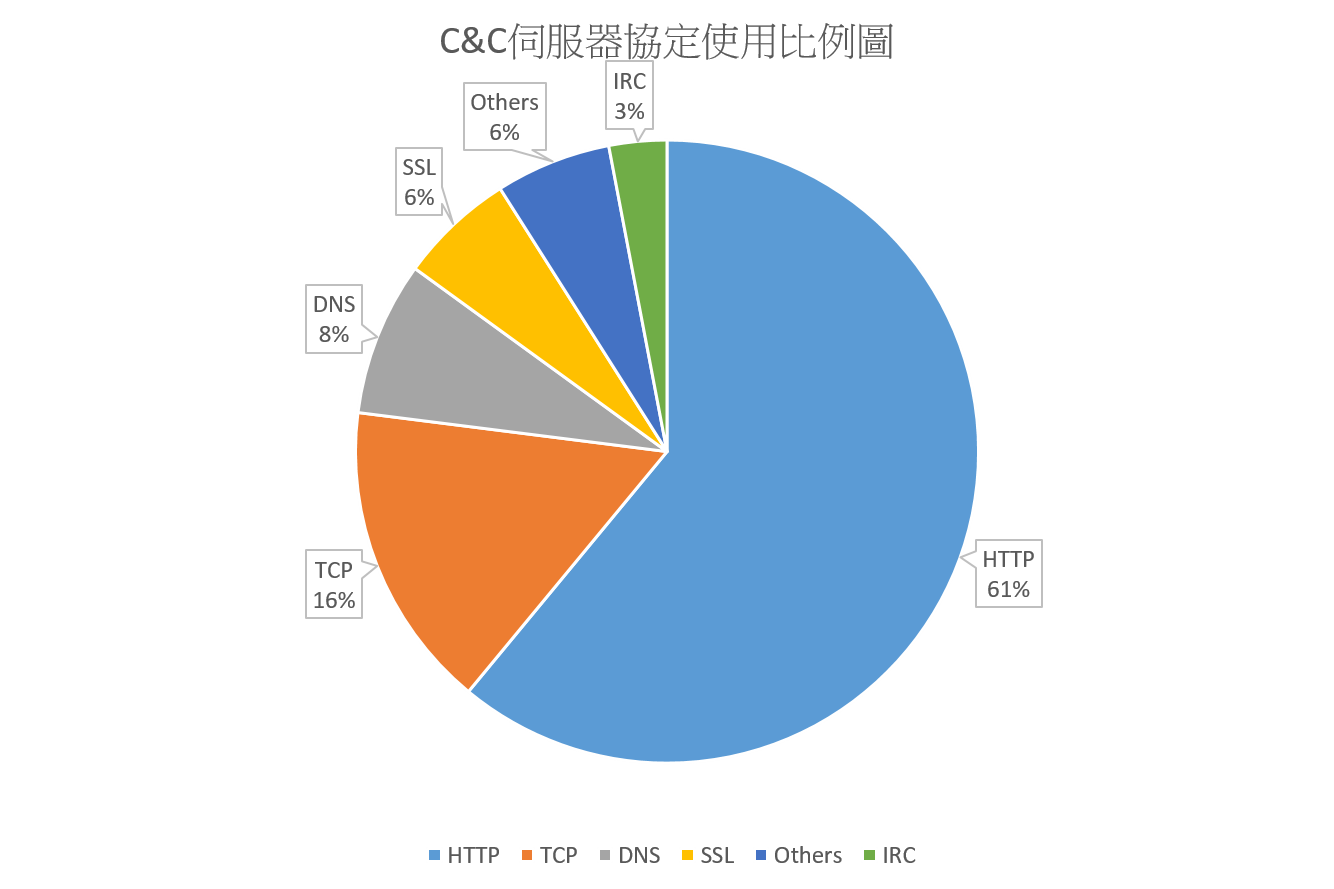

隨著利用HTTP可疑流量進行溝通的惡意軟體日益增加,研究人員也開始致力於提出解決方案,在學術研究上,有不少學者以預測流量的方式,提出HTTP可疑流量的偵測演算法。Ma等人[13]的研究中提到惡意軟體和正常使用者所發出的HTTP流量不論是在網域名稱、連線行為或是HTTP封包上都有所不同,在HTTP協定上仍有許多非主機之間連線行為特徵,例如:HTTP封包中referer欄位是否被使用,使用的HTTP標頭數量等都可以被利用來建立正常主機模型,用來偵測未知攻擊,不需要依靠大量主機資料才能建立模型。Zarras 等人[14]提出每一個應用程式所發出的HTTP封包中,HTTP Header 的順序會有所不同,主要原因是RFC文件中並未規定HTTP Header的順序,因此每個應用程式在實作HTTP協定時需自行設定順序,因此HTTP Header的順序可以用來偵測惡意軟體所發出的HTTP流量。Chiba等人[11]認為受害主機內的惡意軟體所發出的HTTP request中含有固定的關鍵字,因此在計算兩個HTTP request封包的相似度時,應該要將關鍵字去除,才能降低誤判率,該研究驗證結果可減少2% 的誤判率。Matin等人[15]為了偵測惡意軟體所發出HTTP封包,從User-Agent的觀點出發,將User-Agent分為五種類型。(1) Legitimate user’s browser:指的是一般使用的瀏覽器。(2) Empty:指User-Agent為空值。(3) Specific:指非瀏覽器類型的User-Agent。(4) Spoofed:指的是惡意軟體為了避免被偵測到,會入侵使用者正在使用的瀏覽器,利用合法瀏覽器發出惡意活動的流量。(5) Discrepant:指惡意軟體偽造瀏覽器所發出的HTTP封包,在User-Agent的欄位上改成和使用者一樣的瀏覽器,而非入侵使用者的瀏覽器。為了要分辨Empty類型惡意封包,方法是這類型的封包大多是要進行更新服務,若某個網址只有少數的使用者用Empty類型封包發出請求,則可能是惡意軟體所發出的;如果是合法的Specific類型封包,其出現的頻率應該會大於那些惡意的Specific類型封包,透過統計每一個Specific類型封包的在網路中的出現次數便可以建立偵測模型;另外,一般使用者大部份不會在系統中安裝兩個不同版本以上的相同瀏覽器。透過調查一個主機中出現兩個不同版本而相同瀏覽器的HTTP封包是不是因為剛好瀏覽器更新造成,再加上統計每個瀏覽器版本封包在網路中出現的次數,便能給予可疑封包一定的惡意程度。

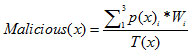

近年來機器學習、深度學習及人工智慧技術日益成熟,Chao等人[16]於2018年提出以支援向量機(Support Vector Machine,SVM)模型,來進行HTTP可疑流量偵測的演算法開發,有別於其他研究,該研究利用HTTP協定上GET封包、POST封包以及RESPONSE封包的特徵建立一個有效GET請求封包偵測模型,結合SVM技術,將一群少數主機的在正常情況下,所發出的HTTP流量當作訓練資料,建立一個正常主機模型,再將惡意軟體所發出HTTP流量以及不包含在訓練資料的另一個主機所發出流量當作測試資料,當現時流量的惡意分數大於0.5時則判定該流量為惡意流量,該演算法向管理人員提出警告,如公式1所示,P(x)1代表在Stream x中GET封包被判斷為惡意的數量;P(x)2代表在Stream x中POST封包被判斷為惡意的數量;P(x)3代表在Stream x中RESPONSE封包被判斷為惡意的數量,W1、W2及W3則是各代表每一個類型封包的權重,T(x)則是Stream x中GET封包、POST封包以及RESPONSE封包的數量總合。該預測模型比利用惡意流量建立的預測模型擁有較高的未知惡意流量偵測能力,其偵測率達到88%。

參考文獻

- [Online] WannaCry-維基百科,

Available: https://zh.wikipedia.org/wiki/WannaCry (Accessed on Dec. 25,2018) - 林敬皇 and王周玉, “勒索病毒感染途徑個案鑑識分析, “台灣網際網路研討會(TANET), Oct. 24-16, 中壢, 台灣, 2018.

- [Online] iThome Online,陳曉莉,台積電遭病毒感染原因出爐:新機台安裝軟體時操作不慎Available: http://www.ithome.com.tw/news/125007 (Accessed on Dec. 6,2018)

- [Online] NTT Security,2018 Global Threat Intelligence Report, NTTDATA NTT Security, 2018,

Available: https://www.nttsecurity.com/docs/librariesprovider3/resources/gbl-ntt-security-2018-gtir-summary-uea.pdf?sfvrsn=e8c7f625_4 (Accessed on Dec. 6, 2018) - [Online] Symantec, 2018 Internet Security Threat Report, Symantec ISTR vol.23 , March, 2018.

Available: https://www.symantec.com/content/dam/symantec/docs/reports/istr-23-executive-summary-en.pdf (Accessed on Dec. 10, 2018) - [Online] Allan Liska, 5 Ransomware Trends to Watch in 2018, Recorded Future blog,

Available: https://www.recordedfuture.com/ransomwaretrends-2018 (Accessed on Dec. 12, 2018) - SentinelOne: Global Ransomware Study 2018, SentinelOne Report, 2018,

Available:https://go.sentinelone.com/rs/327MNM087/images/Ransomware%20Research%20Data %20Summary%202018.pdf (Accessed on Dec. 12, 2018) - Cabaj, M. Gregorczyk, W. Mazurczyk, “Software-define d networking-base d crypto ransomware detection using HTTP traffic characteristics,” Computers and Electrical Engineering, Vol. 66, 2018, pp.353-368.

- [Online]趨勢科技2017年度資安總評報告以獲利為主的駭客攻擊稱王Available:http://www.trendmicro.tw/tw/aboutus/newsroom/releases/articles/20180309101025.html (Accessed on Dec. 24, 2018)

- Jian-Zhi Zhao, On the Study of HTTP Based Suspicious Traffic Detection Mechanism, Master Thesis, Department of Information Management, National Central University, Taoyuan city, Taiwan, 2016.

- Kuai Xu, Feng Wang, Lin Gu, “Behavior analysis of internet traffic via bipartite graphs and one-mode projections,” IEEE/ACM Transactions on Networking, 22(3), pp.931-942, 2014.

- Daiki Chiba et al., “BotProfiler: Detecting Malware-Infected Hosts by Profiling Variability of Malicious Infrastructure,” IEICE Transactions on Communications, 2016(5), pp.1012-1023, 2016.

- Justin Ma et al., “Beyond blacklists: learning to detect malicious web sites from suspicious URLs,” 15th ACM SIGKDD international conference on Knowledge discovery and data mining. pp.1245-1254, 2009.

- Zarras et al., “Automated generation of models for fast and precise detection of http-based malware,” 12th Annual International Conference on Privacy, Security and Trust, pp. 249-256, 2014.

- Grill Martin, Rehak Martin, “Malware detection using HTTP user-agent discrepancy identification, “IEEE International Workshop on Information Forensics and Security (WIFS), 2014, pp.221-226.

- 趙健智 and 陳奕明, “基於SVM之可疑HTTP流量偵測, “台灣網際網路研討會(TANET), Oct. 24-16, 中壢, 台灣, 2018.