本APNIC文摘原標題為Investigating DNS abuse in Japan,由Shoko Nakai撰文。

日本電腦網路危機處理暨協調中心(JPCERT/CC)每天觀測DNS濫用事件及相關發展。如同其他CERT,JPCERT也會與當地及廣泛安全社群分享濫用事件特徵和趨勢,希望協助安全服務供應業者改善服務,DNS服務供應業者則能因應採取措施。

本文作者今年4月出席亞太DNS論壇(APAC DNS Forum 2022)的「APAC的DNS濫用:真實經驗觀點」(Real Life Perspectives on Regional DNS Abuse in APAC)場次,分享自身在亞太地區及國內經歷過的DNS事件,期望透過這些分享,共同強化減緩DNS安全威脅。

釣魚及域名挾持

由於難以透過外部觀察偵測,DNS攻擊引發的安全事件通常很難調查或回應。JPCERT身為協調中心,試圖透過歷史資料、受攻擊或被影響的組織資料,以及其他夥伴單位提供的資料,以了解整體狀況。事後調查所取得的攻擊事件細節,則用來防止未來類似的事件發生。

日本境內最常見的兩種DNS相關事件是釣魚網站和域名挾持。

JPCERT/CC在2021年就收到44,242 筆事件通報,其中超過半數與釣魚網站有關。其中一件本文作者在亞太DNS論壇分享的事件中,攻擊者的目標是主機代管服務供應商。

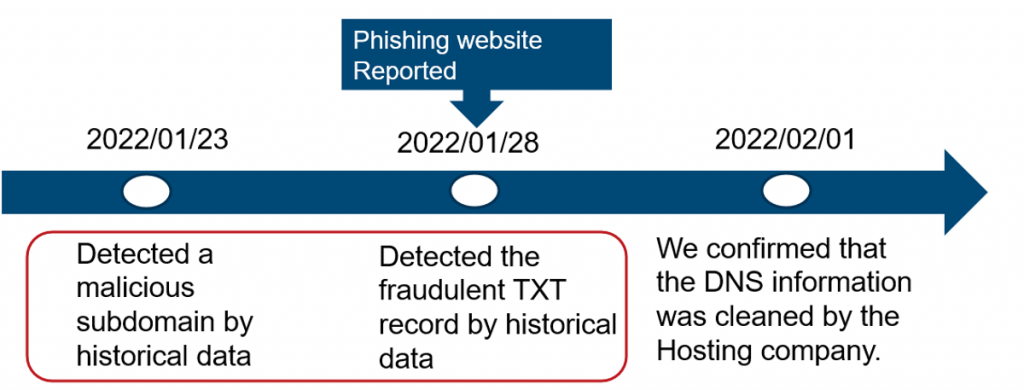

Figure 1 — 釣魚攻擊時間線(從偵測發現到緩解)。代管主機公司一偵測到釣魚活動,馬上修正DNS資訊並通知相關網路服務供應業者(ISP)。

在此事件中,攻擊者改掉某個使用者的DNS資訊並註冊一個假的附屬域名,並在攻擊對象的主機上架設釣魚網站,同時JPCERT也發現增加寄件人政策框架(Sender Policy Framework,SPF)註冊資訊的惡意TXT紀錄。

JPCERT推測攻擊者新增SPF紀錄是為了避免惡意郵件被發現。

作者在論壇中分享的另一個案例,是瞄準日本國內虛擬貨幣生意的域名挾持攻擊。

基於被動DNS資訊,作者與其JPCERT的團隊,分析攻擊者如何覆寫目標公司的域名伺服器(name server,NS)資訊,並控制改換該NS的路由,藉此竊取資訊。

調查中,作者團隊發現惡意的郵件交換(mail exchange,MX)伺服器。他們推測此攻擊的背後發動人假冒員工取得資訊,但他們目前仍不清楚攻擊動機。

主動積極面對DNS安全

DNS營運方有很多方法能更積極地保全DNS免於攻擊。

在亞太DNS論壇的場次中,與談人都同意註冊管理機構鎖(registry lock)是保護域名最好也最簡單的安全預防措施。此功能可以鎖住所有域名相關資料,註冊管理機構和受理註冊機構欲更動資料時,也必須通過額外驗證程序。

該場次中,與談人也討論同時使用域名系統安全擴充(DNS Security Extensions,DNSSEC)及域名驗證技術,以偵測釣魚電子郵件及類似攻擊,會比其他設置難度門檻較高的電子郵件安全協定如SPF、域名金鑰認證(DomainKeys identified email,DKIM)和域名為本的訊息驗證、通報及一致性(Domain-based Message Authentication, Reporting & Conformance,DMARC)等更有效。

*台灣網路資訊中心(TWNIC)與亞太網路資訊中心(APNIC)合作,定期精選APNIC Blog文章翻譯摘要,提供中心部落格讀者了解目前亞太地區網路發展之最新趨勢。原文標題為Investigating DNS abuse in Japan。

圖片來源: APNIC Blog