本APNIC文摘原標題為Tracing the DDoS attack ecosystem from the Internet core,由Marcin Nawrocki撰文。

對網際網路而言,分散式阻斷服務(Distributed Denial of Service,DDoS)攻擊是重大且無所不在的威脅。一般而言,網際網路上約三分之一的活躍 /24網路,平均每兩年至少會遭受一次某種形式的DDoS攻擊。

反射性放大攻擊可以簡單且經濟實惠的發動DDoS攻擊,因此很受歡迎。傳統上會利用蜜罐(honeypot)誘捕觀察此類攻擊,刻意設置弱點吸引攻擊,並記錄所有攻擊活動。然而,蜜罐模式無法推斷哪些其他基礎建設也被作為放大器利用,以及被利用的程度,因此在評估如強度等攻擊概況上有所限制。

為了彌補此缺口,作者於柏林自由大學(Freie Universität Berlin)的團隊與荷蘭特文特大學(University of Twente)、漢堡應用技術大學(HAW Hamburg)共同開發在網路交換中心(Internet Exchange Point,IXP)流量資料樣本中,被動推斷DNS放大攻擊的方式。使用IXP樣本的挑戰在於區分正當訊務和攻擊訊務。但比起蜜罐,使用IXP資料可以從網路內部完整觀察被濫用的放大系統全貌,以及攻擊者有多擅長放大攻擊。

令人驚訝的是,IXP和蜜罐偵測到的攻擊幾乎完全不同,僅有約4%重疊。區區3個月內,作者團隊就發現2,4000筆蜜罐沒偵測到的新攻擊。

以下,作者分享團隊研究發現的關鍵洞見,以及保護DNS相應弱點的建議。

攻擊者特別愛用大型區域

首先,團隊調查攻擊者在最大化放大攻擊時是否查詢域名,或其中還有沒有尚未被使用的潛在威脅。

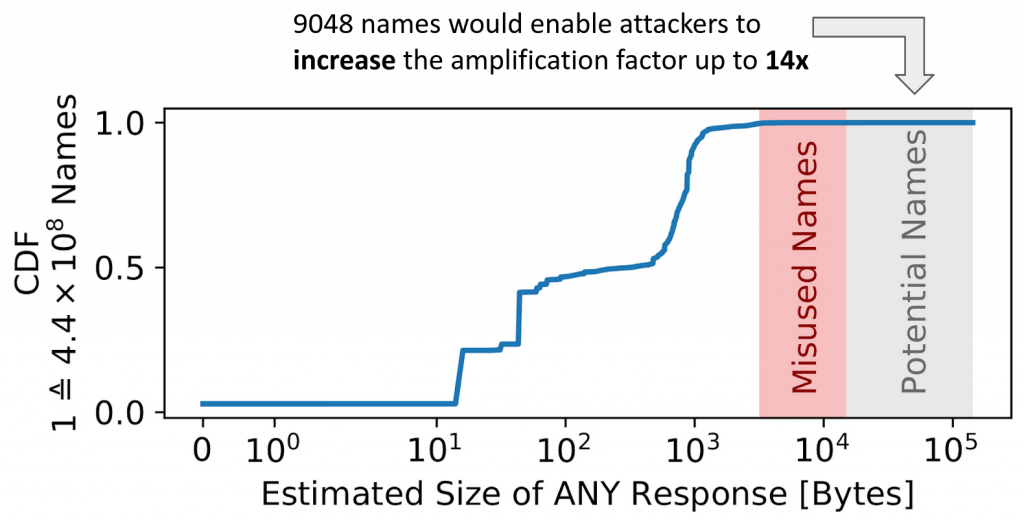

使用OpenINTEL資料,團隊推定ANY查詢的回應數量為4億4千萬域名(如圖1)。此推定數量乃基於DNS中儲存的累積資源紀錄數量,並排除常見的軟體或協定限制(EDNS的4,096位元和UDP的65,536位元)。

圖 1 ANY回應的推估數量(位元) |

紅色是在IXP中偵測出被用於攻擊的域名。整體而言,只有9,048筆域名的放大因素高於其他在濫用排名上更高的域名,大約佔所有域名的0.002%(灰色區域)。這表示攻擊者在挑選域名時,只專注於放大效果,而不會選擇濫用性質更高的域名。

建議: 盡可能限制區域大小!

ANY查詢(ANY queries)仍然有效

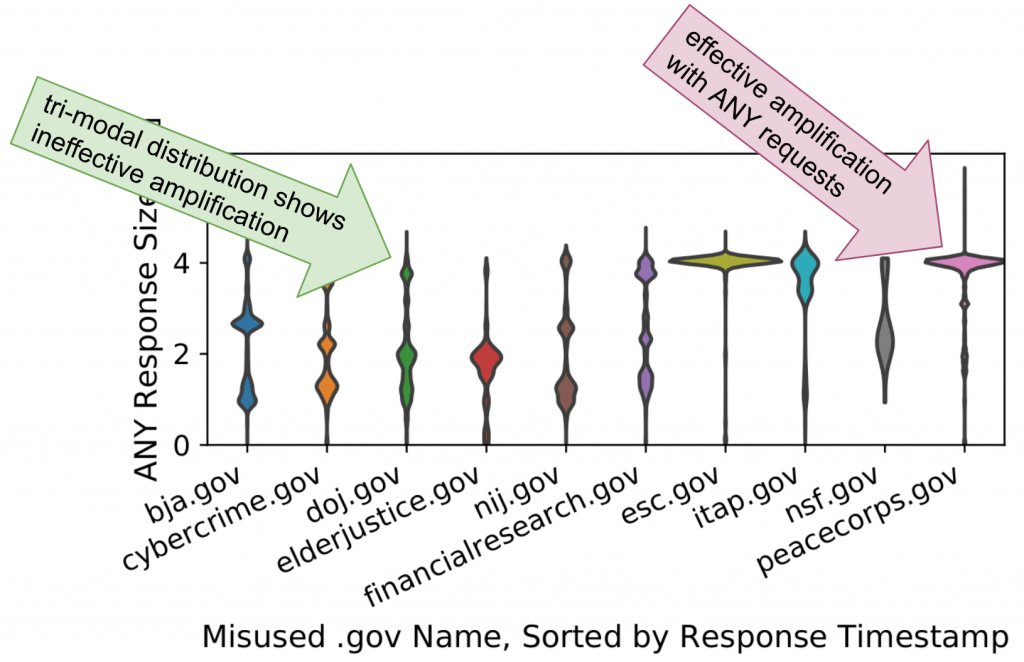

分析IXP資料樣本的封包尺寸後,團隊得以確認攻擊達到有效的放大效果。圖2依不同域名,顯示IXP觀測到的實際回應數量頻率。

圖 2 濫用 .gov域名(依回應時間分類) |

團隊將所有DNS查詢類型納入考量,但在攻擊中,僅觀測域名的ANY查詢。大部分域名都呈現雙重或三重的分散模式。

團隊觀測到接近理論限制的回應群集數量,證明攻擊者能找到仍允許ANY查詢的域名(及關連權威域名伺服器)和放大器。

不僅如此,更深入的調查顯示,域名快不能用時,回應數量也比較小。這顯示攻擊者會持續觀察當下有效的放大效果,並在效果減弱時改用新的域名。

建議:拒絕ANY查詢或強制執行TCP失效切換(TCP failover)。

不好的DNSSEC金鑰汰換(key rollover)容易吸引濫用

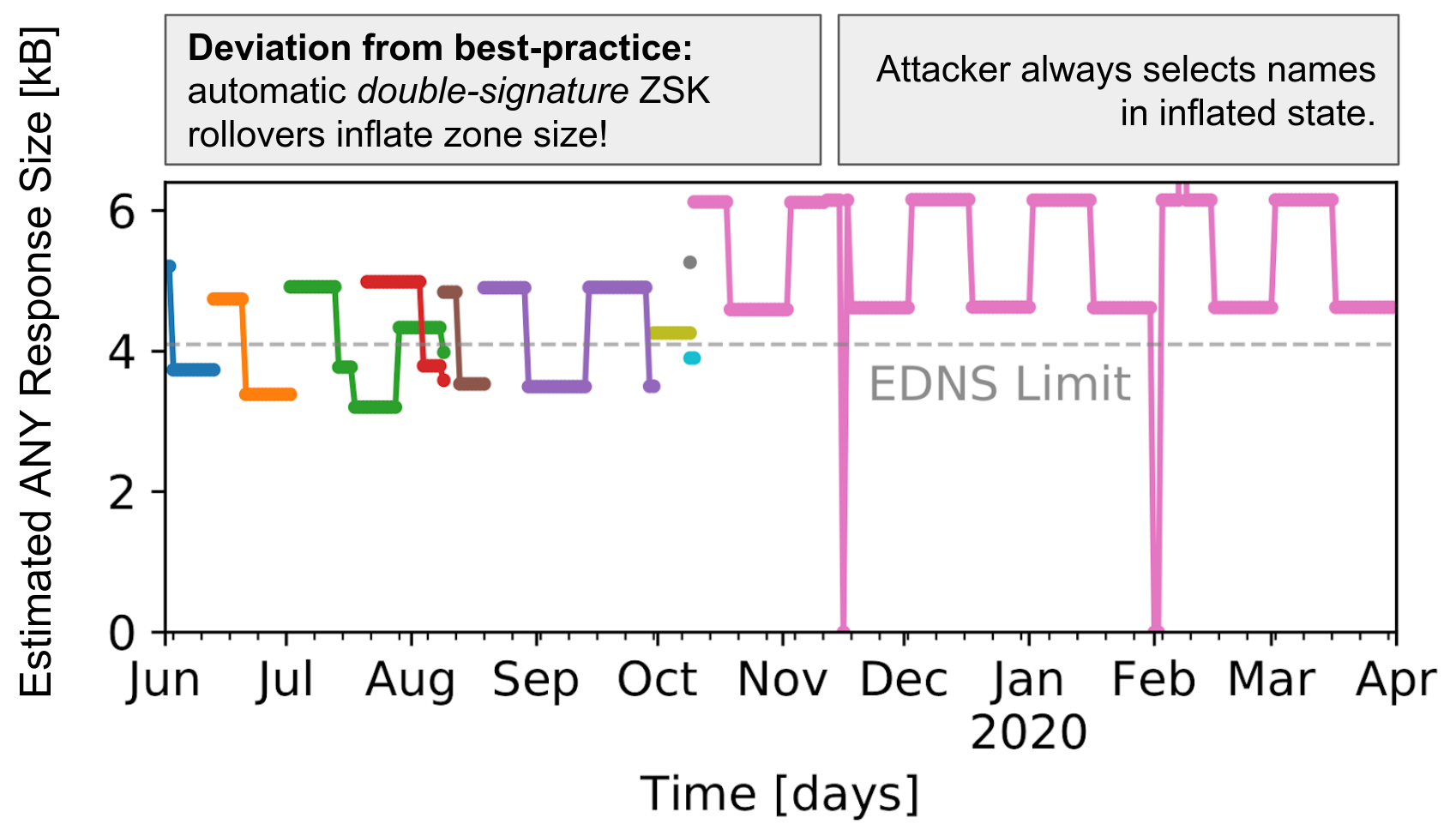

圖3中,虛線表示EDNS建議的最大有用負載尺寸(4,096位元)。團隊觀測到,預期回應數量會在域名遭濫用於攻擊中時改變,而且一旦數量下降,攻擊者就會轉向其他域名。

圖 3 從OpenINTEL資料推斷的域名ANY回應數量 |

回應數量達到高點後大概會持續兩週,如圖中顯示頂端平坦的部分。而這現象和域名系統安全擴充(DNS Security Extensions,DNSSEC)金鑰汰換(key rollover)有關。新的區域簽署金鑰(zone signing key,ZSK)推出時,由於多筆DNSKEY紀錄會同時出現,回應數量因此將提高。ZSK替換通常是在軟體中自動執行,因此會如圖中呈現具有規律。

RFC 6781 中建議兩種替換方式:事先發布及雙重簽署。雖然有兩種方式,但事先發布一直以來都被當成實際上的標準做法(在2020年,事先發布的實際執行次數高達雙重簽署的8倍,也是大部分DNS軟體商建議的方式)。

事先發布會以「待用」模式推出新的金鑰,也就是說此金鑰還不能用來簽署RRset。這是為了讓解析器在正式啟用前先知道新金鑰。

雙重簽署則容許兩組啟用的ZSK,並生成兩組(冗餘的)RRSIG紀錄簽名。舊的ZSK因此可在任何時間退場。但這樣做的缺點,是區域中簽署數量翻倍,因此容易吸引濫用。

在IXP資料中,團隊發現因為金鑰汰換遭濫用的.gov域名,都是使用雙重簽署方式。

建議:以「事先發布」模式進行金鑰汰換!

更多細節可參考作者團隊發布的研究論文。

*台灣網路資訊中心(TWNIC)與亞太網路資訊中心(APNIC)合作,定期精選APNIC Blog文章翻譯摘要,提供中心部落格讀者了解目前亞太地區網路發展之最新趨勢。原文標題為Tracing the DDoS attack ecosystem from the Internet core。