本APNIC文摘原標題為Is WiFi too polite?,由Ali Abedi撰文。

在無線網路(WiFi)中,某個裝置發送資料封包後,收到封包的裝置會計算封包的循環冗餘(cyclic redundancy check)以檢測可能錯誤,若計算結果沒問題,就會回傳確認訊息(acknowledgement,ACK)給發送裝置。這個機制能有效降低無線網路的錯誤率,也可以處理實體及媒體存取控制(Media Access Control,MAC)層的再傳輸問題。

大部分的網路都會使用如無線網路保護存取(WiFi Protected Access 2,WPA2)等安全協定,防止未授權的裝置加入網路。也因此,大家都以為唯有收到來自已知存取點或相同網路中其他裝置的封包時,無線連網裝置才會回傳確認訊息。

但事實並非如此。作者研究團隊發現,只要封包目的地位址跟自身MAC位址相同,任何無線連網裝置都會確認所有收到的封包。更明確的說,在實體層上無論什麼封包,甚至封包本身缺乏有效負載,都仍然可以成功傳送並收到確認訊息。當然,這些無效的封包極可能無法通過再上一層的檢測,就此被擋下。

這種即使不認識對方也無條件回傳確認訊息的行為,被作者團隊稱為「有禮貌的無線網路」。團隊用實驗室裡的無線連網裝置進行測試,發現這些裝置全部都「很有禮貌」。

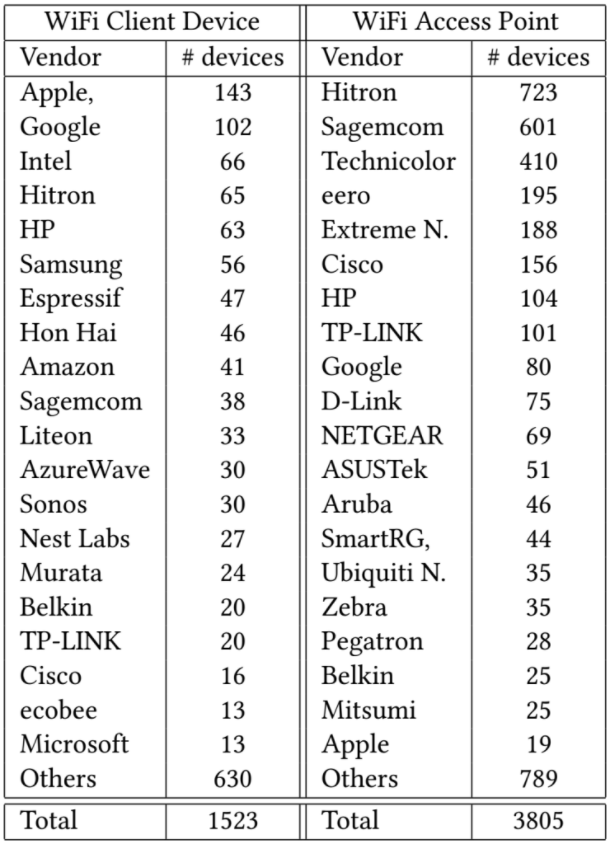

為了擴大測試範圍,團隊在車頂上裝了一個無線網路轉換器,在實驗室所在的加拿大滑鐵盧市裡開車亂晃一個小時,總共測試到分屬186家不同廠商的5,328個無線網路節點,這些節點來自147家廠商的1,523的無線網路用戶裝置,以及94家廠商的3,805無線網路存取點。

測試結果發現,團隊感測到的總共5,328個Wifi存取點和裝置,收到團隊為測試所送出的假封包後,無一例外都會回傳確認訊息。換句話說,幾乎所有現代使用的無線連網裝置都非常「有禮貌」。

有禮貌的無線網路會帶來很多安全威脅。舉例而言,攻擊者可以傳送一個本地迴路(back-to-back)的假封包給目標裝置,然後分析目標裝置回傳的確認訊息,藉此挖掘裝置使用者的個人資料。

最近的研究已發現,光是透過監測無線網路信號,就可以推測出包括地點、手勢、呼吸頻率和按鍵動作等環境資訊。也就是說,攻擊者可以利用太有禮貌的無線裝置所回傳的確認訊息進行推測,進而掌握裝置使用者無意洩漏的資訊。

作者團隊也做了實驗,確認這種攻擊是否真的可能成功。他們將作為測試攻擊目標的平板電腦放在隔壁房間,然後利用上述手法傳送假封包給平板電腦,取得確認回應。測試結果發現,攻擊者的確可以透過傳送多個假封包,分析收到所有確認回應中的不同信號,以推測裝置所在環境的某些資訊。

這些只是初步發現。進一步而言,攻擊者能否利用此類攻擊偵測到網路佔用率?有可能利用此攻擊隔牆偵測到另一端的人在做什麼嗎?更甚者,光是透過分析收到的回應訊號,我們是否能預測牆壁另一邊人的心率、呼吸頻率等重要生命跡象資訊?這些都是團隊認為值得未來進一步研究的議題。

*台灣網路資訊中心(TWNIC)與亞太網路資訊中心(APNIC)合作,定期精選APNIC Blog文章翻譯摘要,提供中心部落格讀者了解目前亞太地區網路發展之最新趨勢。原文標題為Is WiFi too polite?。