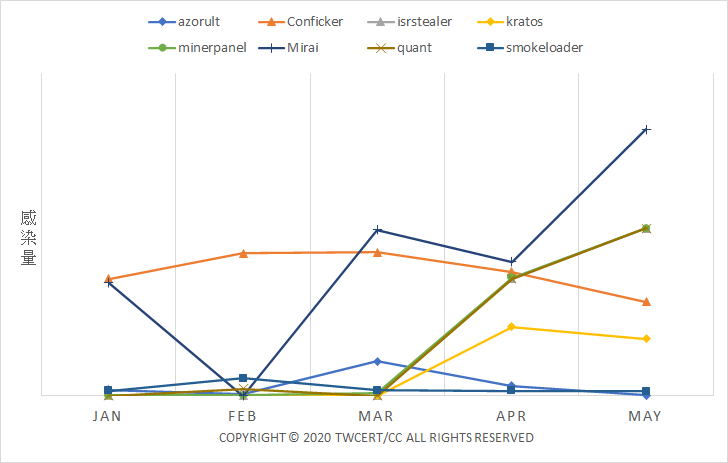

TWCERT近期發現有四種惡意程式的感染有增加的趨勢,分別名為KratosCrypt、Quant Loader、Isrstealer及Mirai,圖1為遭受不同惡意程式感染的國內IP 數量趨勢概況。

圖1、2020 1-5月我國國內感染各種惡意程式之IP趨勢概況

KratosCrypt為一種勒索軟體(ransomware),其目的是將檔案加密讓使用者無法存取,藉此向使用者勒索贖金,感染後檔案之副檔名會被強制修改成”.Kratos”,且無法正常開啟。勒索軟體通常透過木馬病毒的方式傳播,或是社交工程郵件誘使下載。

Quant Loader是一種惡意程式下載器,透過社交工程郵件誘導使用者點擊Google雲端硬碟連結下載Quant Loader,再透過Quant Loader下載其他其他木馬程式盜取使用者資訊甚至成為殭屍電腦(bot)。研究發現殭屍病毒Necurs在2017年4月之後,結合Quant Loader出現新形態的攻擊手法,因Quant Loader 本身不具有攻擊行為在初期不易被防毒軟體檢測,Necurs藉此感染電腦形成殭屍網路。目前已知Quant Loader還用來散播Locky(勒索軟體)與Pony(密碼竊取惡意程式)。

Isrstealer是一種鍵盤側錄惡意程式,藉由紀錄鍵盤敲擊來竊取機敏資訊,根據研究顯示該惡意程式是由另一名為Hackhound的惡意程式修改而來的版本。該傳播方式通常透過釣魚網頁或是社交工程郵件誘使下載。研究發現部分攻擊手法在社交工程信件中夾帶Microsoft Word,若受害者端未修補Microsoft Office,打開後即馬上下載ISRStealer並回傳鍵盤紀錄至惡意伺服器。

Mirai是一種針對Linux為底層的殭屍病毒,主要感染目標為可存取網路的電子產品(IOT),例如:網路攝影機、家用路由器等…。2016年駭客透過Mirai發動高流量DDOS攻擊知名資安網站,曾達到620 Gbps的驚人數字。目前Mirai的原始碼已被公開於駭客論壇,其部分技術甚至被其他惡意程式採用。根據趨勢科技發現Mirai目前有13種新型態的變種病毒,這13種型態利用的漏洞幾乎都在Mirai出現之前就已經存在,新型態的Mirai甚至利用Windows當跳板尋找Linux設備感染,或是具備暴力破解功能入侵設備。

近期感染趨勢增加的三支惡意程式(KratosCrypt、Quant Loader、Isrstealer)都是透過誘騙的方式來感染電腦,在使用電子郵件或瀏覽網頁時必須更加留意。而另一支Mirai則是針對有漏洞的IOT設備攻擊。

- 建議防範方式:

-IOT設備:

1.修改預設帳號密碼並定期更改

2.若設備具備Admin帳號,視情況關閉

-修改電子郵件設定:

1.開啟純文字模式

2.取消預覽功能

3.確認郵件來源

-電腦本機端設定:

1.Windows Update更新至最新

2.防毒軟體更新最新病毒碼

3.開啟防火牆

相關連結:

- https://www.twcert.org.tw/tw/cp-104-3657-0c780-1.html

- Return of quant loader : malspam using pdf files tries a new tactic

- Threat Landscape Dashboard KratosCrypt – Ransomware

- Phishing Attacks Employ Old but Effective Password Stealer

- New Necurs variant uses internet shortcuts, Quant Loader to deliver payloads

- Malspam delivers ISR Stealer

- Mirai變種利用13種漏洞攻擊路由器等裝置

- Mirai (malware)