| 作者:中華電信林方傑工程師 |

本文概要說明 DNS 根域名伺服器在全球網際網路扮演的功能、重要性與現況,並探討其在治理方面的爭議,以及國際間對這些爭議提出的因應對策,希望能協助各位讀者對根域名伺服器相關議題有初步認識,進而引發大家對這網路運作不可或缺的環節之關注。

DNS基本概念

網際網路在現代人生活中扮演著舉足輕重的角色,而「網域名稱系統(Domain Name System,簡稱DNS)」之於網際網路的運作也同樣不可或缺。網際網路上的終端以 IP 位址識別彼此,但對於人們來說,「文字」所能承載的意象與概念遠比「數字」來得豐富,因此做為指稱存取對象的代號將更為直覺。舉例而言,要瀏覽 TWNIC 台灣網路資訊中心的官方網站,輸入文字化的域名「www.twnic.net.tw 」會比輸入IP位址「124.9.9.9」更容易被人們記得。而運行瀏覽器的電腦或手機則是以124.9.9.9來定位網頁伺服器的所在,並與之建立連線、交換資料。將 www.twnic.net.tw 與 124.9.9.9 對應起來,搭建以文字為主體的網域名稱與以數字為基礎的IP位址間之橋樑,便是網域名稱系統 DNS 最主要的功能。

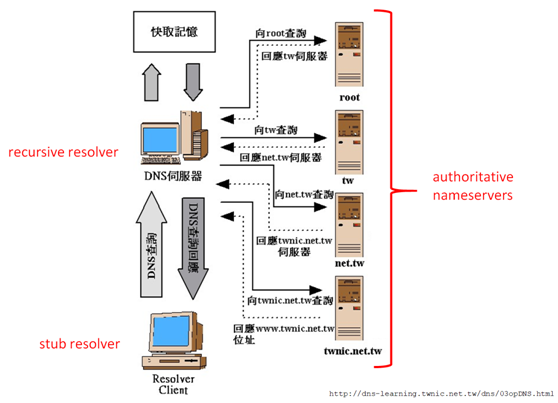

據 Verisign 統計,截至2018 第三季,全世界已經有三億四千兩百四十萬個註冊網域名稱,由單一機構獨立負責維護、管理數量如此龐大的網域名稱實在不切實際,因此全由網域名稱系統採用了「階層式(hierarchy)」的架構,透過「授權(delegation)」讓各層、各個網域名稱持有者自行安排「權威主機(authoritative name server)」管理。承前例簡述如下:www.twnic.net.tw等關於TWNIC的DNS紀錄查詢,就得由負責管理TWNIC網域名稱的權威主機解答,但要如何知道TWNIC的權威主機是誰,就由上一層net.tw的權威主機提示,DNS hierarchy各層間環環相扣的關係可依此類推(如圖1所示)。

資料來源:TWNIC DNS學習網站之「DNS運作原理」|由筆者整理與製圖

圖1. DNS解析

根伺服器的重要性、現況與爭議

如果將DNS hierarchy對應到一個樹狀(tree)資料結構,則管理root層級的DNS即所謂「根域名伺服器(root name server)」。根域名伺服器負責提供.tw、.com等各種「頂級域名(Top-Level Domain,簡稱TLD)」權威主機的資訊,是所有 DNS 解析的起點。一旦運作不如預期,影響範圍之廣就算以「國家」為單位來評估都不足為奇。而事實上早在2002、2007、2015年都曾經發生根域名伺服器遭受阻斷式攻擊的事件,這些根域名稱伺服器成為駭客的目標或許也可視為一種另類的重要性肯定。

目前全球有13個根域名伺服器,以a到m的英文字母作為編號(a.root-servers.net.到m.root-servers.net.),每個英文字母代表號背後也都有多個「mirror instances」[註1] 配合anycast技術提供解析服務(也因此具有一定程度的防禦阻斷式攻擊能力)。從制度面來看,上述13個根域名伺服器及其所提供的TLD管理都可追溯到 ICANN[註2]、IANA[註3] 絕對的權威,前者致力於維護網際網路的安全性、穩定性以及協同工作的能力並實踐「One world, one Internet」的核心原則(或可稱之為信仰);後者則實際負責「根轄區(root zone)」檔案內容的變更事宜。

有上述權威組織的統籌,確實有助於資源的管理與協調。然而,有中國學者 Fang, Binxing 將此權威結構視為「中心化」,例如現行13-root主流架構中,過半數根域名伺服器的管理單位屬於同一個國籍、root zone內容的編修與發佈也各自僅由單一機構負責等。並認為此「中心化」具備有 single-point failure單點失效的風險、高度仰賴掌權者的自律以及良心等的缺陷,遂提出 Disappearance Risk、Blindness Risk、Isolation Risk 等風險來說明此中心化的疑慮,下表 1 則歸納 Fang 所提出的風險看法。

表1. DNS Root 中心化的風險

| 風險 | 內涵 |

| Disappearance Risk | 萬一 root zone 資料遭非法編輯而使得任何一個頂級域名被移除或修改,將嚴重影響該受害頂級域名以及其子網域名稱的解析。根據報導,俄羅斯政府自2014年即開始構思建構獨立網際網路,並於2017年底著手建構獨立不受國際控制的Root DNS伺服器,就是因應.ru遭刪除的情況,可謂是基於此類風險之考量。 |

| Blindness Risk | 如果根域名伺服器刻意拒絕特定來源之resolver查詢,將使該群resolvers的DNS解析功能失效(影響範圍不限於特定TLD及其子域名。對於使用遭阻擋之resolver的終端而言,有連網全面中斷的風險)。 |

| Isolation Risk | 當往返特定IP群組的訊務遭受阻擋,則建置於該群IP之上的DNS服務(不管是resolvers或是authoritative name servers)都形同被孤立於網際網路之外而無法正常運作。 |

資料來源:Fang, Binxing (2018). Cyberspace Sovereignty: Reflections on building a community of common future in cyberspace |由筆者彙整

因應這些疑慮與風險,在既有體制內(從ICANN的觀點),有對於當責與透明度(Accountability and Transparency)的持續追蹤與檢討,也有對於管理方法論的精進(例如《RSSAC037 – A Proposed Governance Model for the DNS Root Server System》便訴求為根域名伺服器建構可因應當代對於穩定性、可持續性、可擴展性、可咎責性與透明度等需求的管理架構與商業模式)。

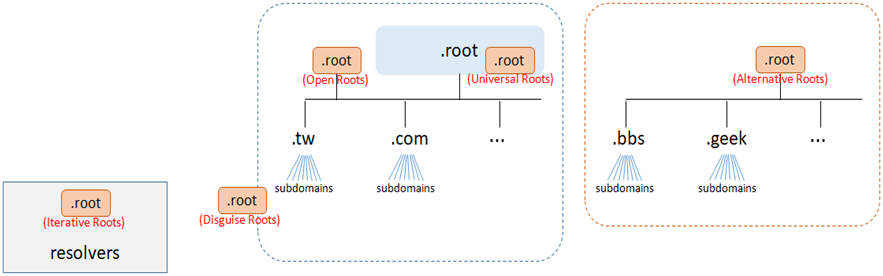

在體制外,亦有將 DNS Root「去中心化」的嘗試,參考學者 Fang, Binxing 提出看法的圖示與因應對策介紹如圖2以及表2。

資料來源:《基二区块链的联盟式国家根域名体系建设》|由筆者整理與製圖

圖2. DNS Root去中心化

表2. DNS Root去中心化的對策

| 對策 | 簡介 |

| Universal Roots | 這類型Roots本質上屬於IANA體系根域名伺服器的mirror instances。透過anycast技術,建構此類型root方案的組織可就近自該站點得到根域名伺服器的服務。但受限於Root Server Operator的協議,申建方可能不具有存取這些設備及其上資料的權限,自主性較低。 |

| Open Roots | 這類型Roots來自獨立於IANA體系組織,但與IANA保持資料的同步。儘管建置者對於設備保有較高的權限,但做為非主流的「外部組織」,可能會遭遇資料更新不夠即時的問題。 |

| Disguise Roots | 這類型Roots服務來自於非正規的「劫持」手段,透過對routing、訊務封包動手腳「偽裝」成根域名伺服器提供解析結果。 |

| Iterative Roots | 若讓resolvers直接載入Root zone資料,則一方面可減少解析的時間,一方面也可強化根域名伺服器的可用度。相關的文件與專案有《RFC 7706》、南加大的「LocalRoot」計畫等。 |

| Alternative Roots | 不論設備管理、資料來源完全獨立於IANA體系。透過另起爐灶新建namespace與DNS hierarchy,建構者在自己的地盤確實擁有最高的權限,但無法保證與現行主流體制的相容。對整個網際網路而言,這類型根域名系統的建置將加劇「namespace fork/augmentation/piracy」等問題[註4],提高命名空間乃至解析結果衝突的機率,而近年廣受注目的 blockchain DNS 即屬此類。 |

資料來源:《基二区块链的联盟式国家根域名体系建设》、《基于区块链的DNS根域名解析体系》|由筆者彙整

上述對策,對於建構者而言有著不同程度的自主性。對於整個網際網路而言,也可能因為系統的規模、使用者的數量以及應用方式造成不同程度的影響。例如,Alternative Roots 依其獨立於主流網路的特性,而有被應用於惡意軟體的運作以規避偵測之前例。

雖然,在日常連網過程中鮮少查覺到根域名伺服器的存在,但其做為網路的基礎建設,相關議題的發展絕對有影響網路運作甚至安全的能力,也因此有關注的必要與價值。

—-

註1. root server mirror instances累計至2019年2月6日全球共有 938 個,可參照根域名伺服器網站。

註2. ICANN 為網際網路名稱與數字位址分配機構(The Internet Corporation for Assigned Names and Numbers)的簡稱。

註3. IANA 為IANA為網際網路號碼分配局( the Internet Assigned Numbers Authority )的簡稱。

註4. 關於「namespace fork/augmentation/piracy」解釋引用自 Paul Vixie 對於Yeti DNS的澄清與說明。